WIE LAUFEN RANSOMWARE (HACKER) ANGRIFFE AB?

RANSOMWARE ANGRIFFE

In den letzten Jahren konnten wir einen neuen Trend bei Ransomware beobachten, weg von groß angelegten Brute-Force Angriffen hin zu gezielten, sorgfältig geplanten, manuell durchgeführten Angriffen, die sich wesentlich schwerer erkennen

und abwehren lassen. Im Folgenden sehen wir uns die Vorgehensweise verschiedener Formen von Ransomware an und

zeigen, was Ihr Unternehmen tun kann, um die Anfälligkeit für einen Angriff zu minimieren

RPO´S (RECOVERY POINT OBJECTIVE) & RTO´S (RECOVERY TIME OBJECTIVE)

Recovery Point Objective

IT Risk Management

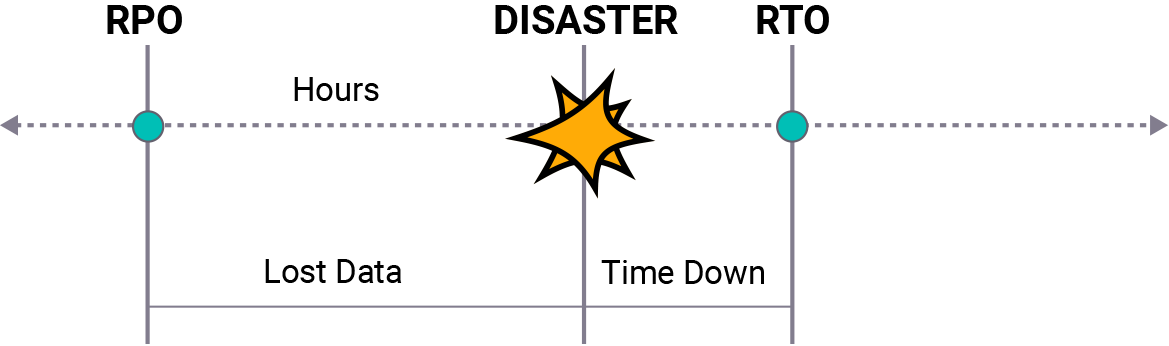

Das Recovery Point Objective (RPO) bezieht sich im Allgemeinen auf die Datenmenge, die innerhalb eines für ein Unternehmen relevanten Zeitraums verloren gehen kann, bevor ein signifikanter Schaden entsteht, und zwar vom Zeitpunkt eines kritischen Ereignisses bis zum vorhergehenden Backup.

Recovery Time Objective (RTO) ist auch als Wiederherstellungszeit-Vorgabe bezeichnet und ist die maximal tolerierbare Zeitspanne, die ein System, ein Netz, eine Infrastruktur oder eine Anwendung nach einem Störfall oder einer Katastrophe ausfallen kann.

Diese zwei Parameter sind elementare Bestandteile des Risk Managements. Sind diese definiert, können die Maßnahmen zur Einhaltung dieser Parameter, entsprechend geplant und umgesetzt werden.

GEZIEHLTE RANSOMWARE ANGRIFFE

Hier kommt oft sozial Hacking zum Einsatz.

Der/die Angreifer ermitteln ein "Ziel" und dessen Mitarbeiter. Mit einer Übersicht der Mitarbeiter und Kollegen kann ein Überblick geschaffen werden, wer mit wem kommuniziert. Damit erreiche ich eine deutlich höhere Vertrauensbasis aus von Fremden Personen. Da diese ja bekannt sind. Somit werde ich viel häufiger auf einen Link klicken oder eine Datei im Anhang öffnen als von Fremden. Damit nimmt das UNHEIL seinen Lauf.

Gezielte Ransomware-Angriffe erfordern viel manuelle Arbeit: In der Regel konzentrieren sich die Angreifer auf ein konkretes Opfer pro Angriff und stellen an dieses horrende Lösegeldforderungen. Sie verschaffen sich Zugriff auf das Netzwerk, bewegen sich lateral fort und identifizieren dabei wichtige Systeme. Um auf möglichst vielen Systemen Fuß zu fassen, schlagen die Angreifer gerne dann zu, wenn die Verteidiger unter Umständen nicht zu 100 % wachsam sind: nachts, an Wochenenden oder an Feiertagen. Um mehrschichtige Schutzfunktionen zu umgehen und maximalen Schaden anzurichten, greifen sie auf eine ganze Reihe von Angriffstechniken zurück

EIN EXEMPLARISCHER UND "TYPISCHER" ABLAUF EINES GEZIELTEN RANSOMWARE-ANGRIFFS:

1. ZUTRITT VERSCHAFFEN

Remote-Dateifreigabe-/ Verwaltungsfunktionen wie RDP DATEIEN ZU DEAKTIVIEREN/ZU UMGEHEN

Maleware wie Emotet & Trickbot

2. RECHTEAUSWEITUNG BIS ZU ADMINISTRATIONSRECHTEN

Die Angreifen nutzen Schwachstellen im System aus und verschaffen sich Stück für Stück höhere Rechte um so die Security Software zu umgehen.

3. DER VERSUCH DIE SECURITY SOFTWARE ZU UMGEHEN UND /ODER ZU UMGEHEN

Wenn die Angreifer hier scheitern, wenden die sich oft der Secutity Konsole zu und versuchen hier einzubrechen und die Rechte über Security zu erlangen.

4. DIE RANSOMEWARE WIRD BEREIT GESTELLT UND DIE DATEN DES ZIELS VERSCHLÜSSELT

Die Hacker nutzen Schwachstellen im Netzwerk oder einfache File-SharingProtokolle, um weitere Systeme im Netzwerk zu kompromittieren.

Sie greifen auch auf Tools zurück, die Unternehmen bereits in ihren Netzwerken verwenden, z. B. PsExec und PowerShell

5. NACH DER VERSCHLÜSSELUNG ERFOLGT DIE ERPRESSUNG UND LÖSEGELDFORDERUNG FÜR DIE ENTSCHLÜSSELUNG

6. DIE ANGREIFEN WARTEN, BIS DIE BETROFFENEN ÜBER DAS DARKNET ODER PER E-MAIL KONTAKTIEREN.

Die Folgen dieser Angriffe sind meist schwerwiegend. Hacker werden immer dreister und fordern bisweilen sechsstellige Summen. Außerdem ergab unsere Befragung, dass die Begleichung des Lösegelds die Kosten für die Angriffsbeseitigung in der Regel verdoppelt – im Durchschnitt müssen Unternehmen weltweit 1,4 Mio. USD begleichen.

7. BEREITSTELLUNG VON RANSOMWARE ÜBER RDP

Desktop-Sharing-Tools wie RDP (Remote Desktop Protocol) und VNC (Virtual Network Computing) sind harmlose und sehr praktische Tools, mit denen Administratoren remote auf Systeme zugreifen und diese verwalten können. Ohne ausreichenden Schutz bieten diese Tools allerdings eine willkommene Schwachstelle, die häufig für gezielte Ransomware Angriffe genutzt wird.

Sorgen Sie deshalb dafür, dass RDP und ähnliche Remote-Management-Protokolle hinter einem VPN (Virtual Private Network) ausreichend geschützt sind, oder legen Sie zumindest fest, welche IP-Adressen per RDP zugreifen dürfen – sonst stehen Angreifern alle Türen offen. Denn viele Angreifer nutzen Brute-Force-Hacking-Tools, die Hunderttausende

Kombinationen aus Benutzername und Passwort ausprobieren, bis sie sich erfolgreich Zugriff verschaffen und Ihr Netzwerk kompromittieren

WIR HELFEN IHNEN GERNE SICH ZU SCHÜTZEN (BEST PRACTICE)

KEIN Produktverkauf!

Wir bieten Ihnen eine reine Beratung für Ihre IT Security und Prozesse an.

„WE CRAFT HIGH QUALITY RESOURCES FOR PEOPLE LIKE US. WE SHARE OUR KNOWLEDGE AND CREATE SOLUTIONS THAT MATTERS.“

— Thomas Balla, Founder