Security-Awareness-Trainings

Security-Awareness

Bedeutung: Aus dem Englischen übersetzt-Sicherheitsbewusstsein ist das Wissen und die Einstellung, die Mitglieder einer Organisation zum Schutz der physischen und insbesondere informativen Vermögenswerte dieser Organisation besitzen. (Wikipedia)

Einfacher gesagt, ein Bewusstsein zu schaffen, dass viele Gefahren in der Geschäftswelt lauern. Schnelles unüberlegtes Handeln zu sehr großem Schaden führen kann.

Das klassische Schulungsangebot greift hier zu kurz

Die täglichen Angriffsmeldungen in den Medien haben viele Unternehmen aufgeschreckt. Sie setzen auf Security-Awareness-Trainings, um die Mitarbeiter für die zunehmenden Spear-Phishing-Attacken zu sensibilisieren. Doch greifen die klassischen Schulungsangebote zu kurz, da sie sich auf Präsenzschulungen, E-Learnings und Webinare zur Vermittlung theoretischen Wissens beschränken. Die Teilnehmer erfahren dabei, wie Phishing-Angriffe ablaufen, wie gefälschte E-Mails aussehen und wie sie bei einer Attacke reagieren sollen. Damit wird ausschließlich das rationale Denkvermögen geschult – das bei einer Angriffssituation im Alltag jedoch gar nicht ausschlaggebend ist.

Da Spear-Phishing-Angriffe ausschließlich auf das schnelle Denken von Opfern zielen, sollten zusätzlich die theoretischen Security-Awareness-Trainings um praktische Phishing-Simulationen erweitert werden.

Diese nutzen echte Unternehmens- und Mitarbeiterinformationen, um authentische Attacken nachzustellen. Fällt ein Mitarbeiter auf eine gefälschte E-Mail herein, landet er direkt auf einer interaktiven Erklärseite. Dort erhält er sukzessive Aufschluss, auf welche verdächtigen Merkmale er hätte achten sollen: von Buchstabendrehern in der Adresszeile über die Verwendung von Subdomains bis hin zu zweifelhaften Links.

Spear-Phishing-Simulationen sind sehr effektiv, weil sie den „The Most Teachable Moment“ eines Mitarbeiters nutzen. Da sein Fehlverhalten direkt deutlich wird, geht er künftig vorsichtiger mit eingehenden E-Mails um – und schaut genau hin, bevor er automatisch klickt. Dabei empfiehlt es sich, die Simulationen regelmäßig zu wiederholen und zu aktualisieren. So wird nachhaltig das schnelle Denksystem gestärkt, das für die spontanen Klicks auf Spear-Phishing-Mails verantwortlich ist. Zudem sollten die Trainings an den persönlichen Lernbedarf der Mitarbeiter angepasst werden und eine kennzahlenbasierte Erfolgsmessung ermöglichen.

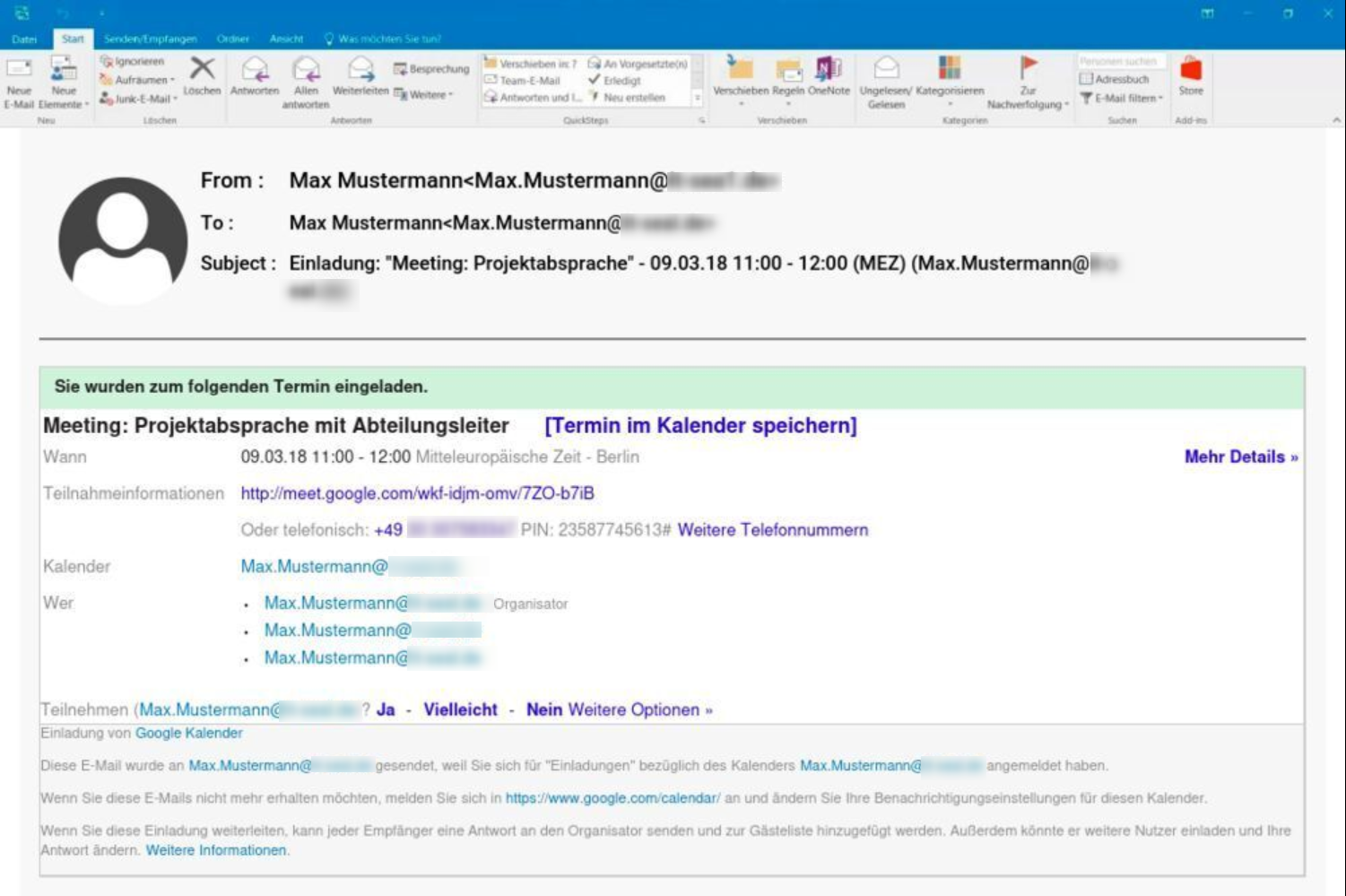

Beispiel-Mail

Autoritätshörigkeit:

Wenn der Abteilungsleiter zur Projektabsprache einlädt, sollte sich jeder Mitarbeiter rechtzeitig über die Teilnahmebedingungen informieren. Auch hier wird das Öffnen des entsprechenden Links dem E-Mail-Empfänger zum Verhängnis.

Den Grund dafür beschreibt der Psychologe und Nobelpreisträger Daniel Kahnemann in seinem Bestseller „Schnelles Denken, langsames Denken“. Darin wird zwischen zwei Denksystemen des Menschen unterschieden. Das rationale Denken trifft seine Entscheidungen langsam und nach systematischer Prüfung eines Sachverhalts. Es wägt objektive Fakten ab und folgt der Vernunft. Das schnelle Denken hingegen läuft unterbewusst und automatisch ab. Es basiert auf subjektiven Erfahrungswerten und trifft impulsive Entscheidungen, die von Emotionen geleitet werden.

An Selbstwirksamkeit appellieren

Trotz ausgefeilter IT-Sicherheitstechnik bleibt der Mensch die größte Schwachstelle, wenn es um den Angriff mit gefälschten E-Mails geht. Dies sollten die Unternehmen ihren Mitarbeitern klar machen, bevor sie mit den Spear-Phishing-Simulationen starten. Die Beschäftigten dürfen keineswegs das Gefühl bekommen, dadurch von ihrem Arbeitgeber kontrolliert zu werden. Wer an die Selbstverantwortung und Selbstwirksamkeit der Mitarbeiter appelliert, legt den Grundstein für eine nachhaltige IT-Sicherheitskultur im Unternehmen.

„We craft high quality resources for people like us. We share our knowledge and create content that matters.“

— Thomas Balla, Founder