Der Honeypot, zu Deutsch Honigtopf, ist eine süß duftende Versuchung. Ein Lockmittel, von dem sich schon der ein oder andere Bär hat täuschen lassen. ...

Ein Computersystem, der metaphorische Honigtopf, wird absichtlich mit Sicherheitslücken ausgestattet, um Hacker gezielt anzulocken und zu überführen.

Wie funktioniert Honeypotting?

Immer häufiger und verstärkt werden IT Systeme Opfer von Hackerangriffen.

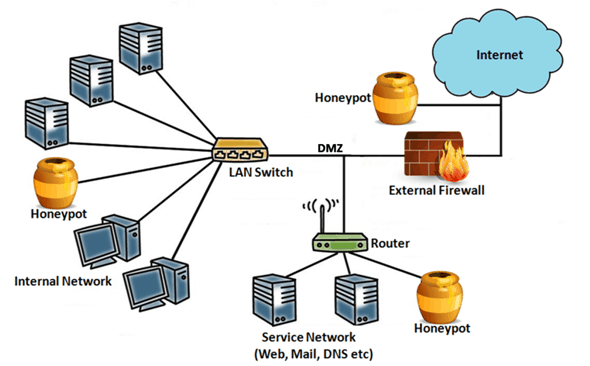

Um dem entgegenzuwirken, werden unter anderem Honeypots als Maßnahme zur Ergänzung von Firewalls eingesetzt.

Bei einem Angriff ist die Wahrscheinlichkeit groß, dass zunächst der Honeypot angegriffen wird, da dieser nicht wie die anderen Server des Computersystems durch eine Firewall geschützt ist.

Während eines Angriffs versendet die Überwachungsanwendung Warnungen und zeichnet die Aktivitäten des Hackers auf und blockiert dessen IP-Adresse.

Einrichtung von Honeypots

- Betriebssystem ohne Updates und mit Standard-Einstellungen und Optionen installieren

- Anwendungen installieren

- Datenbanken installieren

- Client/Server Struktur

- Sicherungssystem(e)

- System nur mit Daten ausstatten, die risikofrei gelöscht oder zerstört werden können

- Dummy Daten

- Fake Daten

- Falsche Entwicklungsdaten

- gefälschte Statistiken

- Anwendung installieren, die die Aktivitäten des Angreifers aufzeichnet

- Tracking

- Tracing

- ...

- Vor der Firewall und in verschiedenen Netzwark Segmenten

Produktions-Honeypots

Serverseitiges Honeypotting:

- Honeypot simuliert eine Serveranwendung (z. B. einen Webserver)

- Angreifer werden in diesen isolierten Bereich gelockt

- Sobald Einbruch versucht wird, zeichnet Honeypot Aktivitäten auf, meldet Vorgang oder startet Gegenmaßnahmen

- Nutzung der gesammelten Informationen zur effektiveren Sicherung des Computersystems

Clientseitiges Honeypotting:

- Imitation einer Anwendungssoftware, die unsichere Websites aufruft

- Angriffe auf Browser werden protokolliert

- Nutzung der Informationen zur Verbesserung der Software und Verminderung von Sicherheitsrisiken

Verschiedene Honeypots

Je nach Zielsetzung können Honeypots in Produktions- und Forschungs-Honeypots unterteilt werden. Erstere haben eine begrenzte Informationserfassung und dienen vor allem der Sicherheit eines Unternehmen, letztere sind komplexer und finden ihren Einsatz in Forschungs-, Verwaltungs- und Militäreinrichtungen.

Forschungs-Honeypots

- erfassen und analysieren multidimensionale Informationen

- Organisationen wie das Honeypot-Netzwerk "Project Honey Pot" nutzen sie zur Sammlung von Daten (z.B. IP-Adressen)

- steigern Wissen, welche Vorgehensweise und Werkzeuge Angreifer momentan nutzen

- Erkenntnisse aus der Forschung werden für die Allgemeinheit veröffentlicht