KRITIS – Kritische Infrastrukturen und Cybersecurity

NIS2-Richtlinie: Neue Cybersecurity-Standards und ihre Auswirkungen auf Unternehmen

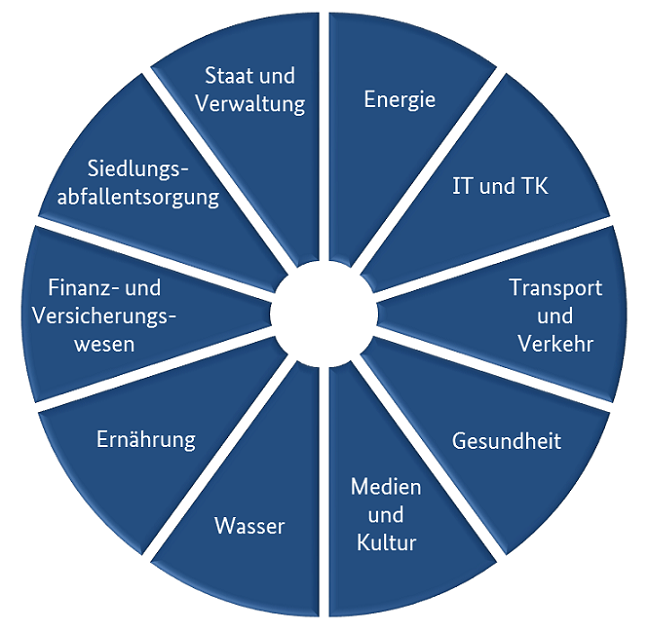

Bild Quelle BSI

1. Einleitung

KRITIS ist die Abkürzung für „Kritische Infrastrukturen“ und bezeichnet Organisationen und Einrichtungen mit wichtiger Bedeutung für das Gemeinwesen. Ein Ausfall oder eine Beeinträchtigung dieser Infrastrukturen hätte schwerwiegende Folgen für die öffentliche Sicherheit, Wirtschaft und Gesellschaft. Im Zuge der fortschreitenden Digitalisierung und der zunehmenden Bedrohung durch Cyberangriffe gewinnt der Schutz von KRITIS eine immer größere Bedeutung.

2. Definition von Kritischen Infrastrukturen

Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) sind Kritische Infrastrukturen Organisationen oder Einrichtungen aus den folgenden Sektoren:

-

Energie (z. B. Stromversorgung, Gasversorgung, Fernwärme)

-

Wasser (Trinkwasserversorgung, Abwasserentsorgung)

-

Ernährung (Lebensmittelproduktion, Landwirtschaft, Logistik)

-

Gesundheit (Krankenhäuser, Apotheken, medizinische Labore)

-

Informations- und Kommunikationstechnik (Internetprovider, Rechenzentren, Telekommunikation)

-

Transport und Verkehr (Bahn, Flugverkehr, Straßenverkehr, Logistikunternehmen)

-

Finanz- und Versicherungswesen (Banken, Börsen, Zahlungsdienste)

-

Staat und Verwaltung (Behörden, Regierungsinstitutionen, Polizei, Feuerwehr)

KRITIS-Unternehmen unterliegen besonderen regulatorischen Anforderungen, um sicherzustellen, dass ihre Systeme und Prozesse auch im Krisenfall funktionieren und gegen Cyberangriffe geschützt sind.

3. Gesetzliche Grundlagen

In Deutschland regeln verschiedene Gesetze und Verordnungen den Schutz Kritischer Infrastrukturen:

-

IT-Sicherheitsgesetz (IT-SiG): 2015 eingeführt und 2021 durch IT-Sicherheitsgesetz 2.0 erweitert, legt es Anforderungen an die Cybersicherheit für KRITIS-Unternehmen fest.

-

BSI-Gesetz (BSIG): Regelt die Zuständigkeit des BSI als zentrale Cybersicherheitsbehörde.

-

NIS2-Richtlinie: Die EU-weite Richtlinie zur Netzwerk- und Informationssicherheit, die 2024 umgesetzt wird und strengere Anforderungen an Unternehmen stellt.

-

KRITIS-Verordnung (BSI-KritisV): Definiert Schwellenwerte und betroffene Unternehmen.

4. Risiken und Bedrohungen für KRITIS

KRITIS-Unternehmen sind besonders gefährdet durch:

-

Cyberangriffe (z. B. Ransomware, DDoS-Attacken, Phishing)

-

Technische Ausfälle (z. B. Stromausfälle, Softwarefehler)

-

Physische Angriffe (z. B. Sabotage, Terroranschläge)

-

Naturkatastrophen (z. B. Hochwasser, Erdbeben)

-

Menschliches Versagen (z. B. Fehler in der Konfiguration, mangelndes Bewusstsein für Sicherheitsmaßnahmen)

5. Maßnahmen zum Schutz von KRITIS

5.1. IT-Sicherheitsmanagement

Ein funktionierendes IT-Sicherheitsmanagement ist essenziell. Unternehmen sollten:

-

ISMS (Information Security Management System) implementieren (z. B. nach ISO 27001)

-

Risikomanagement betreiben

-

Schwachstellenanalysen und Penetrationstests durchführen

5.2. Technische Schutzmaßnahmen

Technische Maßnahmen sind entscheidend für den Schutz vor Cyberangriffen:

-

Firewalls und Intrusion Detection/Prevention Systeme (IDS/IPS)

-

Regelmäßige Software-Updates und Patches

-

Netzwerksegmentierung zur Minimierung von Angriffsmöglichkeiten

-

Sicherheitsüberwachung durch Security Operations Center (SOC)

5.3. Organisatorische Schutzmaßnahmen

Neben technischen Maßnahmen sind organisatorische Strukturen wichtig:

-

Notfallpläne und Krisenmanagement

-

Mitarbeiterschulungen zu Cybersecurity

-

Regelmäßige Audits und Compliance-Prüfungen

5.4. Zusammenarbeit mit Behörden und Meldepflichten

KRITIS-Betreiber sind verpflichtet:

-

Sicherheitsvorfälle dem BSI zu melden

-

Mit CERTs (Computer Emergency Response Teams) zusammenzuarbeiten

-

An nationalen und internationalen Sicherheitsprogrammen teilzunehmen

6. Zukunftsperspektiven und Herausforderungen

KRITIS-Schutz wird durch technologische Entwicklungen und neue Bedrohungen herausgefordert:

-

Zunehmende Vernetzung (IoT, 5G, Smart Grids)

-

Künstliche Intelligenz zur Abwehr und zum Angriff

-

Geopolitische Risiken (staatlich unterstützte Cyberangriffe)

-

Gesetzliche Verschärfungen (z. B. NIS2, EU Cyber Resilience Act)

7. Fazit

Der Schutz Kritischer Infrastrukturen ist eine zentrale Aufgabe für Staat, Wirtschaft und Gesellschaft. Unternehmen müssen umfassende Sicherheitsmaßnahmen implementieren und sich kontinuierlich an neue Bedrohungen anpassen. Nur durch enge Zusammenarbeit zwischen KRITIS-Betreibern, Sicherheitsbehörden und der Wissenschaft kann eine resiliente Infrastruktur sichergestellt werden.

Weiterlesen ... KRITIS – Kritische Infrastrukturen und Cybersecurity

- Aufrufe: 1598